ดูคำพูดนี้ของ Admiral Grace Hopper

“ ชีวิตเรียบง่ายขึ้นก่อนสงครามโลกครั้งที่สอง หลังจากนั้นเราก็มีระบบ”

แล้วสิ่งนี้หมายความว่าอย่างไร? ด้วยการคิดค้นระบบ (ระบบคอมพิวเตอร์) ทำให้ความต้องการต่างๆของระบบเครือข่ายเพิ่มขึ้นและด้วยระบบเครือข่ายก็เกิดแนวคิดในการแบ่งปันข้อมูล ปัจจุบันในยุคโลกาภิวัตน์ที่มีการพัฒนาเทคโนโลยีสารสนเทศตลอดจนความสะดวกในการเข้าถึงและการพัฒนาเครื่องมือแฮ็กความจำเป็นในการรักษาความปลอดภัยของข้อมูลที่สำคัญ ไฟร์วอลล์อาจให้สิ่งนี้ แต่ไม่เคยแจ้งเตือนผู้ดูแลระบบถึงการโจมตีใด ๆ นั่นคือที่มาของความต้องการระบบที่แตกต่างนั่นคือระบบตรวจจับประเภทต่างๆ

ระบบตรวจจับการบุกรุกเป็นวิธีแก้ปัญหาที่จำเป็นสำหรับปัญหาข้างต้น คล้ายกับระบบสัญญาณกันขโมยในบ้านของคุณหรือองค์กรใด ๆ ที่ตรวจพบการแทรกแซงที่ไม่ต้องการและแจ้งเตือนผู้ดูแลระบบ

เป็นซอฟต์แวร์ประเภทหนึ่งที่ออกแบบมาเพื่อเตือนผู้ดูแลระบบโดยอัตโนมัติเมื่อมีผู้พยายามละเมิดระบบโดยใช้กิจกรรมที่เป็นอันตราย

ตอนนี้ก่อนที่จะทำความรู้จักกับไฟล์ ระบบตรวจจับการบุกรุก ให้เราจำสั้น ๆ เกี่ยวกับไฟร์วอลล์

ไฟร์วอลล์คือโปรแกรมซอฟต์แวร์หรืออุปกรณ์ฮาร์ดแวร์ที่สามารถใช้เพื่อป้องกันการโจมตีที่เป็นอันตรายในระบบหรือบนเครือข่าย โดยทั่วไปแล้วจะทำหน้าที่เป็นตัวกรองที่ปิดกั้นข้อมูลทุกประเภทที่อาจก่อให้เกิดภัยคุกคามต่อระบบหรือเครือข่าย พวกเขาสามารถตรวจสอบเนื้อหาบางส่วนของแพ็กเก็ตขาเข้าหรือตรวจสอบแพ็กเก็ตทั้งหมด

การจำแนกประเภทของระบบตรวจจับการบุกรุก:

ตามประเภทของระบบที่ IDS ปกป้อง:

- ระบบตรวจจับการบุกรุกเครือข่าย : ระบบนี้จะตรวจสอบการรับส่งข้อมูลในแต่ละเครือข่ายหรือเครือข่ายย่อยโดยการวิเคราะห์การรับส่งข้อมูลอย่างต่อเนื่องและเปรียบเทียบกับการโจมตีที่ทราบในไลบรารี หากตรวจพบการโจมตีระบบจะส่งการแจ้งเตือนไปยังผู้ดูแลระบบ โดยส่วนใหญ่จะวางไว้ที่จุดสำคัญในเครือข่ายเพื่อให้สามารถจับตาดูปริมาณการใช้งานที่เดินทางเข้าและออกจากอุปกรณ์ต่างๆบนเครือข่ายได้ IDS ถูกวางไว้ตามขอบเขตเครือข่ายหรือระหว่างเครือข่ายและเซิร์ฟเวอร์ ข้อดีของระบบนี้คือสามารถปรับใช้งานได้ง่ายและต้นทุนต่ำโดยไม่ต้องโหลดสำหรับแต่ละระบบ

ระบบตรวจจับการบุกรุกเครือข่าย

- ระบบตรวจจับการบุกรุกโฮสต์ : ระบบดังกล่าวทำงานบนระบบแต่ละระบบที่มีการตรวจสอบการเชื่อมต่อเครือข่ายกับระบบเช่นแพ็กเก็ตขาเข้าและขาออกจะได้รับการตรวจสอบอย่างต่อเนื่องและยังมีการตรวจสอบไฟล์ระบบและในกรณีที่มีความคลาดเคลื่อนใด ๆ ผู้ดูแลระบบจะได้รับการแจ้งเตือนเช่นเดียวกัน ระบบนี้จะตรวจสอบระบบปฏิบัติการของคอมพิวเตอร์ IDS ถูกติดตั้งบนคอมพิวเตอร์ ข้อดีของระบบนี้คือสามารถตรวจสอบทั้งระบบได้อย่างแม่นยำและไม่ต้องติดตั้งฮาร์ดแวร์อื่นใด

ระบบตรวจจับการบุกรุกโฮสต์

ขึ้นอยู่กับวิธีการทำงาน:

- ระบบตรวจจับการบุกรุกตามลายเซ็น : ระบบนี้ทำงานบนหลักการจับคู่ ข้อมูลจะถูกวิเคราะห์และเปรียบเทียบกับลายเซ็นของการโจมตีที่รู้จัก ในกรณีที่มีการจับคู่จะมีการแจ้งเตือน ข้อดีของระบบนี้คือมีความแม่นยำมากกว่าและสัญญาณเตือนมาตรฐานที่ผู้ใช้เข้าใจได้

ระบบตรวจจับการบุกรุกตามลายเซ็น

- ระบบตรวจจับการบุกรุกตามความผิดปกติ : ประกอบด้วยแบบจำลองทางสถิติของการรับส่งข้อมูลเครือข่ายปกติซึ่งประกอบด้วยแบนด์วิดท์ที่ใช้โปรโตคอลที่กำหนดไว้สำหรับการรับส่งข้อมูลพอร์ตและอุปกรณ์ที่เป็นส่วนหนึ่งของเครือข่าย ตรวจสอบการรับส่งข้อมูลเครือข่ายเป็นประจำและเปรียบเทียบกับแบบจำลองทางสถิติ ในกรณีที่มีความผิดปกติหรือความคลาดเคลื่อนผู้ดูแลระบบจะได้รับการแจ้งเตือน ข้อดีของระบบนี้คือสามารถตรวจจับการโจมตีใหม่ ๆ ที่ไม่เหมือนใคร

ระบบตรวจจับการบุกรุกตามความผิดปกติ

ขึ้นอยู่กับการทำงานของพวกเขา:

- ระบบตรวจจับการบุกรุกแบบพาสซีฟ : เพียงแค่ตรวจจับประเภทการทำงานของมัลแวร์และแจ้งเตือนไปยังผู้ดูแลระบบหรือเครือข่าย (สิ่งที่เราเห็นจนถึงตอนนี้!) ผู้ดูแลระบบจะดำเนินการตามที่กำหนด

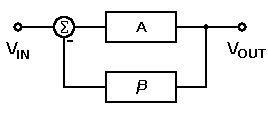

ระบบตรวจจับการบุกรุกแบบพาสซีฟ

- ระบบตรวจจับการบุกรุกแบบตอบสนอง : ไม่เพียงตรวจจับภัยคุกคาม แต่ยังดำเนินการบางอย่างโดยการรีเซ็ตการเชื่อมต่อที่น่าสงสัยหรือบล็อกการรับส่งข้อมูลเครือข่ายจากแหล่งที่น่าสงสัย เป็นที่รู้จักกันในชื่อ Intrusion Prevention System

คุณสมบัติทั่วไปของระบบตรวจจับการบุกรุก:

- ตรวจสอบและวิเคราะห์กิจกรรมของผู้ใช้และระบบ

- ดำเนินการตรวจสอบไฟล์ระบบและการกำหนดค่าอื่น ๆ และระบบปฏิบัติการ

- จะประเมินความสมบูรณ์ของระบบและไฟล์ข้อมูล

- ดำเนินการวิเคราะห์รูปแบบตามการโจมตีที่รู้จัก

- ตรวจพบข้อผิดพลาดในการกำหนดค่าระบบ

- ตรวจจับและเตือนหากระบบตกอยู่ในอันตราย

ซอฟต์แวร์ตรวจจับการบุกรุกฟรี

ระบบตรวจจับการบุกรุก Snort

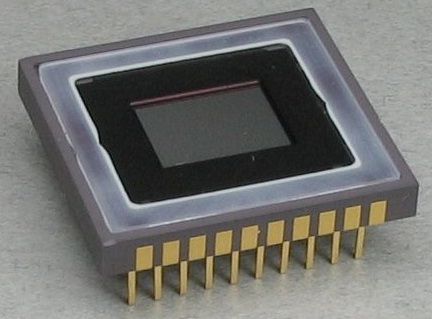

หนึ่งในซอฟต์แวร์ตรวจจับการบุกรุกที่ใช้กันอย่างแพร่หลายคือซอฟต์แวร์ Snort เป็นการบุกรุกเครือข่าย ซอฟต์แวร์ตรวจจับ พัฒนาโดย Source file ทำการวิเคราะห์ทราฟฟิกแบบเรียลไทม์และวิเคราะห์โปรโตคอลจับคู่รูปแบบและตรวจจับการโจมตีประเภทต่างๆ

ระบบตรวจจับการบุกรุก Snort

ระบบตรวจจับการบุกรุกตาม Snort ประกอบด้วยส่วนประกอบต่อไปนี้:

ส่วนประกอบของ Snort IDS โดยระบบตรวจจับการบุกรุกพร้อม Snort

- ตัวถอดรหัสแพ็คเก็ต : ใช้แพ็กเก็ตจากเครือข่ายที่แตกต่างกันและเตรียมไว้สำหรับการประมวลผลล่วงหน้าหรือดำเนินการใด ๆ เพิ่มเติม โดยทั่วไปแล้วจะถอดรหัสแพ็กเก็ตเครือข่ายที่กำลังจะมาถึง

- ตัวประมวลผลล่วงหน้า : จัดเตรียมและปรับเปลี่ยนแพ็กเก็ตข้อมูลและดำเนินการจัดเรียงข้อมูลของแพ็กเก็ตข้อมูลถอดรหัสสตรีม TCP

- เครื่องมือตรวจจับ : ทำการตรวจจับแพ็คเก็ตตามกฎ Snort หากแพ็กเก็ตใดตรงกับกฎให้ดำเนินการตามความเหมาะสมมิฉะนั้นแพ็กเก็ตจะถูกทิ้ง

- ระบบบันทึกและแจ้งเตือน : แพ็กเก็ตที่ตรวจพบถูกบันทึกไว้ในไฟล์ระบบหรือในกรณีที่มีภัยคุกคามระบบจะแจ้งเตือน

- โมดูลเอาต์พุต : ควบคุมประเภทของเอาต์พุตจากระบบบันทึกและแจ้งเตือน

ข้อดีของระบบตรวจจับการบุกรุก

- เครือข่ายหรือคอมพิวเตอร์ถูกตรวจสอบตลอดเวลาสำหรับการบุกรุกหรือการโจมตีใด ๆ

- ระบบสามารถแก้ไขและเปลี่ยนแปลงได้ตามความต้องการของลูกค้าเฉพาะและสามารถช่วยเหลือภายนอกและภัยคุกคามภายในระบบและเครือข่าย

- ป้องกันความเสียหายใด ๆ กับเครือข่ายได้อย่างมีประสิทธิภาพ

- มีอินเทอร์เฟซที่ใช้งานง่ายซึ่งช่วยให้ระบบจัดการความปลอดภัยง่าย

- การเปลี่ยนแปลงใด ๆ กับไฟล์และไดเร็กทอรีบนระบบสามารถตรวจพบและรายงานได้อย่างง่ายดาย

ข้อเสียอย่างเดียวของระบบตรวจจับการบุกรุกคือไม่สามารถตรวจจับแหล่งที่มาของการโจมตีได้และไม่ว่าในกรณีใด ๆ ของการโจมตีระบบจะล็อกเครือข่ายทั้งหมด หากมีข้อสงสัยเพิ่มเติมเกี่ยวกับแนวคิดนี้หรือเกี่ยวกับโครงการไฟฟ้าและอิเล็กทรอนิกส์โปรดแสดงความคิดเห็นด้านล่าง